LiveCloud e-Security

Retornaremos assim que possível.

Tente novamente mais tarde.

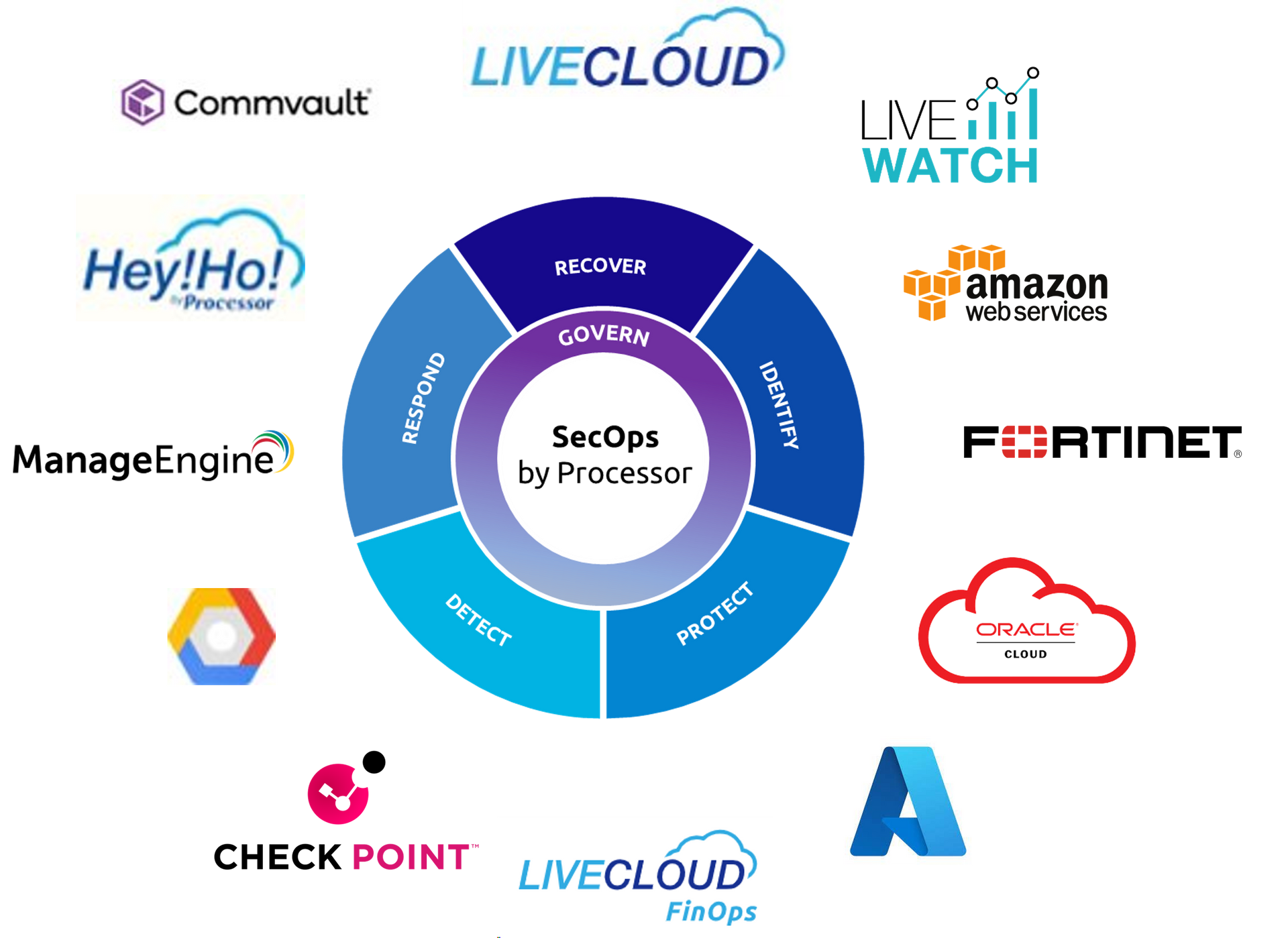

SecOps da Processor

Oferecemos uma variedade de serviços em SecOps (Security Operations) para ajudar as organizações a fortalecer a segurança de suas operações.

SecOps by Processor é uma solução integrada de cibersegurança, concebida para acompanhar empresas em uma jornada contínua de fortalecimento digital. A abordagem única do SecOps harmoniza tecnologias de ponta líderes de mercado, processos otimizados e uma equipe de especialistas altamente qualificados, alinhados às práticas recomendadas pelo NIST e ao expertise do nosso Centro de Excelência em Cloud.

Especialmente projetado para endereçar as necessidades de segurança digital de forma proativa, o SecOps by Processor foca na evolução das práticas de identificação e detecção de ameaças, implementação de medidas de proteção complementares, otimização de políticas de segurança e resposta efetiva e ágil na recuperação de eventuais incidentes.

Incorporando metodologias avançadas, soluções inovadoras, infraestrutura robusta e uma governança abrangente, SecOps by Processor é a solução ideal para enfrentar os desafios de cibersegurança para ambientes digitais dinâmicos em um mundo hiper conectado e com constantes desafios.

Fortalecemos as operações em relação à segurança cibernética

Porque usamos framework NIST?

SecOps by Processor está alinhado às melhores práticas da indústria, visando uma abordagem holística que abrange identificação, proteção, detecção, resposta, recuperação e governança contra ameaças cibernéticas. A flexibilidade e a adaptabilidade do framework do NIST possibilitam uma personalização eficaz, permitindo ajustar as práticas de segurança às necessidades específicas da organização. Essa escolha estratégica visa a eficácia, resiliência e conformidade do programa de segurança cibernética diante de um cenário dinâmico e em constante evolução.

SecOps na prática:

-

Identify

Mapeamento, identificação e avaliação para compreensão detalhada do ambiente tecnológico, fundamentando a base para ações proativas de segurança.

Security Discovery: Mapeamento de ativos, sistemas e redes para uma compreensão detalhada do ambiente operacional, proporcionando uma base sólida para medidas proativas.

Security Assessment: Avaliação de vulnerabilidades, identificação de potenciais pontos de fragilidade, e estabelecimento de base sólida para intervenções proativas futuras.

Security Intrusion Test: Execução de testes de intrusão para identificação de vulnerabilidades e validação da eficácia dos controles de segurança.

Security Documentation, Education & Awareness: Promoção de conscientização e treinamentos para construir uma cultura sólida de segurança, capacitando colaboradores na defesa cibernética.

Benefícios:

- Visão holística: Proporciona uma compreensão abrangente dos ativos e riscos cibernéticos, promovendo uma visão holística do ambiente operacional.

- Proatividade: Identifica potenciais pontos de fragilidade, permitindo a implementação de medidas preventivas antes de possíveis incidentes.

- Eficiência operacional: Ao estabelecer uma base sólida, otimiza os esforços operacionais ao priorizar intervenções de segurança de acordo com a estratégia de gestão de riscos.

- Cultura de segurança: Promove a conscientização e treinamento, contribuindo para a construção de uma cultura organizacional voltada para a segurança cibernética.

-

Protect

Implementação de controles robustos para prevenção e redução de riscos cibernéticos, abrangendo desde a gestão de acessos até a proteção avançada contra ameaças.

Security Access Rights: Implementação e gestão de identidade, controles granulares de acesso, fortalecendo a segurança dos ativos ao limitar e monitorar quem pode acessar quais recursos.

Security Architecture: Desenvolvimento de uma arquitetura de segurança resiliente, aplicando princípios como segmentação de rede, firewalls e políticas de controle, para proteger ativos contra ameaças cibernéticas.

Security Data Protection: Implementação de medidas abrangentes de backup e retenção de dados para assegurar a integridade, disponibilidade contínua e recuperação eficaz das informações vitais da organização.

AV/EDR/XDR: Implementação de soluções antivírus (AV), detecção e resposta a ameaças (EDR), e detecção e resposta estendida (XDR) para uma defesa ativa contra malware, vulnerabilidades e atividades maliciosas.

Patch Manager: Gerenciamento centralizado e eficiente de atualizações de software e patches de segurança, reduzindo a superfície de ataque ao corrigir vulnerabilidades conhecidas.

FWaaS: Controle avançado de tráfego, implementando políticas de filtragem de pacotes e prevenção contra ameaças externas, proporcionando gestão centralizada das regras de segurança, fortalecendo a infraestrutura de segurança.

WAF: Implementação e gestão de Web Application Firewall, na camada de aplicação, para identificação e bloqueio de ataques em aplicações web, prevenindo vulnerabilidades e fortalecendo a segurança.

Email Protect: Implantação de controle e políticas segurança avançadas para e-mails, incluindo filtragem de phishing, análise de anexos e detecção de ameaças avançadas, fortalecendo a integridade das comunicações.

Cloud Sec Posture: Monitoramento contínuo e controle das configurações de segurança na nuvem, assegurando que as melhores práticas sejam seguidas e prevenindo exposições a riscos.

MDM: Implantação de controles de segurança para dispositivos móveis, incluindo políticas de acesso, criptografia e monitoramento, promovendo conformidade e proteção.

DevSecOps: Integração de práticas de segurança, incluindo testes automatizados, análise estática e dinâmica, no processo de desenvolvimento de software, para uma entrega de aplicativos mais seguros desde o início do desenvolvimento.

BPS for SecOps: Sustentação contínua e melhoria de ambientes de segurança por meio de serviços gerenciados, proporcionando uma postura de defesa fortalecida contra ameaças cibernéticas emergentes.

Benefícios:

- Postura defensiva aprimorada: Integração eficiente de serviços, fortalecendo a postura defensiva da organização contra ameaças cibernéticas.

- Proteção multifacetada: Implementação abrangente de soluções, proporcionando uma defesa multifacetada que abrange acessos, arquitetura, dados e dispositivos.

- Resiliência reforçada: Implementação de estratégias contínuas para fortalecer a resiliência cibernética da organização, promovendo uma postura defensiva robusta diante de ameaças emergentes.

- Segurança integrada ao desenvolvimento: Incorporação de práticas de segurança desde as fases iniciais do desenvolvimento de software, resultando em aplicativos mais seguros e confiáveis.

-

Detect

Implementação de controles avançados para detecção e análise de possíveis ameaças cibernéticas, incorporando desde o monitoramento de segurança até a gestão proativa de vulnerabilidades.

Security Monitoring e Observability: Monitoramento e análise contínua de dados para identificação instantânea de comportamentos suspeitos e eventos de segurança, fortalecendo as defesas contra ameaças em tempo real.

Security Threat Intelligence: Identificação antecipada e análise de informações sobre ameaças cibernéticas emergentes, capacitando a organização a antecipar e responder proativamente a novos vetores de ataque.

Security Threat Hunting: Busca ativa por indicadores de comprometimento e padrões de ataque no ambiente de segurança, proporcionando uma abordagem proativa na identificação de ameaças.

Security Vulnerability Management: Gerenciamento de vulnerabilidades, priorizando ações para mitigar riscos e promover a segurança contínua dos ativos, contribuindo para um ambiente resiliente e protegido.

Benefícios:

- Detecção antecipada de ameaças: Identificação proativa de possíveis ameaças e comportamentos suspeitos, permitindo respostas rápidas.

- Análise proativa de inteligência de ameaças: Utilização de informações de ameaças para antecipar e neutralizar possíveis ataques.

- Análise de IOCs: Busca ativa por indicadores de comprometimento, possibilitando uma resposta imediata a incidentes de segurança.

- Gestão eficaz de vulnerabilidades: Identificação e correção eficiente de vulnerabilidades, garantindo a segurança contínua do ambiente.

-

Respond

Ação imediata diante de incidentes de segurança, englobando desde a mitigação de vulnerabilidades até a resposta automatizada a ameaças, fortalecendo a postura de defesa cibernética.

Security Remediation: Implementação de medidas específicas para mitigar e corrigir vulnerabilidades, proporcionando uma reação rápida diante de ameaças e fortalecendo a postura de defesa.

Security Automation & Response: Automação de processos para resposta a incidentes, possibilitando respostas rápidas e eficazes diante de ameaças cibernéticas emergentes, aumentando a eficiência operacional e reduzindo o tempo de exposição a riscos.

Benefícios:

- Mitigação Rápida: Implementação de medidas específicas para reduzir o impacto de vulnerabilidades e corrigir incidentes.

- Automatização Eficiente: Uso de automação para respostas rápidas e precisas, reduzindo o tempo de reação diante de ameaças.

- Minimização de Danos: Ação imediata para limitar os danos causados por incidentes, protegendo ativos e dados sensíveis.

- Otimização de Respostas: Utilização estratégica da automação para otimizar processos, visando a eficiência nas respostas a incidentes.

-

Recover

Backups, estratégias e planos de recuperação, a ação imediata diante de incidentes de segurança envolve desde a rápida restauração automatizada de sistemas até a implementação eficaz de estratégias, fortalecendo a resiliência cibernética.

Security Data Protection: Implementação de medidas abrangentes de backup e retenção de dados para assegurar a integridade, disponibilidade contínua e recuperação eficaz das informações vitais da organização.

Disaster Recovery: Planejamento e execução de estratégias para restaurar operações após eventos de segurança, visando a continuidade dos negócios.

Benefícios:

- Restauração Rápida: Estratégias ágeis e eficazes para recuperar operações normais em tempo mínimo, fortalecendo a resiliência diante de eventos adversos.

- Integridade dos Dados: Manutenção contínua da integridade e disponibilidade essencial dos dados, fortificando a confiabilidade das operações empresariais.

- Continuidade Operacional: Preservação consistente da continuidade dos negócios, mesmo em cenários desafiadores, para sustentar a estabilidade operacional.

- Testes Periódicos de Recuperação: Realização de testes sob demanda e agendados, incluindo testes completos de recuperação e em ambientes temporários.

-

Govern

Desenvolvimento de práticas eficientes de governança cibernética, promovendo conformidade com regulamentações e orientando estratégias em resposta a incidentes.

Security Governance & Compliance: Estabelecimento de diretrizes claras para a governança cibernética, garantindo aderência às regulamentações e padrões do setor.

MEP & Change Management: Implementação de uma gestão eficaz de mudanças, minimizando impactos na segurança durante processos de alteração.

LiveCloud FinOps: Otimização financeira na governança da nuvem, alinhando operações à estratégia financeira e garantindo eficiência nos custos.

Benefícios:

- Conformidade: Diretrizes claras e sólidas de conformidade com regulamentações cibernéticas e padrões do setor, mitigando riscos legais e regulatórios.

- Gestão eficiente de mudanças: Minimização de impactos na segurança durante processos de mudança, proporcionando a estabilidade operacional e a integridade do ambiente.

- Otimização financeira: Alinhamento estratégico de operações à estratégia financeira, resultando em eficiência na otimização de custos e recursos.

- Resiliência reforçada: Implementação de estratégias contínuas para fortalecer a resiliência cibernética da organização, promovendo uma postura defensiva robusta diante de ameaças emergentes.

Ambientes e tecnologias suportadas

- Antivírus

- EDR/XDR

- Firewall

- WAF

- SIEM

- SOAR

- Clouds

- Provedores de identidades

- IAM

- Sistemas operacionais

- MDM

- Patch Manager

- Backup

Principais tecnologias e parceiros SecOps

Benefícios para a organização

Alinhamento estratégico e mapeamento

- Coesão entre objetivos de segurança e negócios.

- Mapeamento detalhado do ambiente operacional.

- Desenvolvimento de arquitetura segura.

Gestão proativa de ameaças e risco

- Compreensão e ações proativas frente ao risco cibernético.

- Identificação, avaliação e mitigação de vulnerabilidades.

- Utilização de inteligência e busca de ameaças.

Resiliência e continuidade operacional

- Fortalecimento contra ameaças externas na cadeia de suprimentos.

- Continuidade operacional e retomada pós-incidentes.

- Teste periódicos de recuperação de ambientes.

Eficiência operacional e governança

- Eficiência e eficácia dos controles de segurança.

- Supervisão efetiva e conformidade das atividades.

- Testes de intrusão para identificar vulnerabilidades.

Cultura de segurança e conscientização

- Promoção de uma cultura de segurança e conscientização.

- Investigação forense para compreender incidentes.

- Gestão de acessos e proteção contra ameaças.

Detecção proativa e resposta rápida

- Implementação de soluções para prevenção e detecção proativa.

- Identificação precoce de atividades suspeitas.

- Capacidade de reagir rapidamente a incidentes, minimizando impactos.

Quer saber mais?

Preencha o formulário que nossa equipe de especialistas entrará em contato:

SecOps

Obrigado por entrar em contato. Retornaremos assim que possível.