As soluções de cibersegurança da Processor ajudam a proteger os ambientes tecnológicos

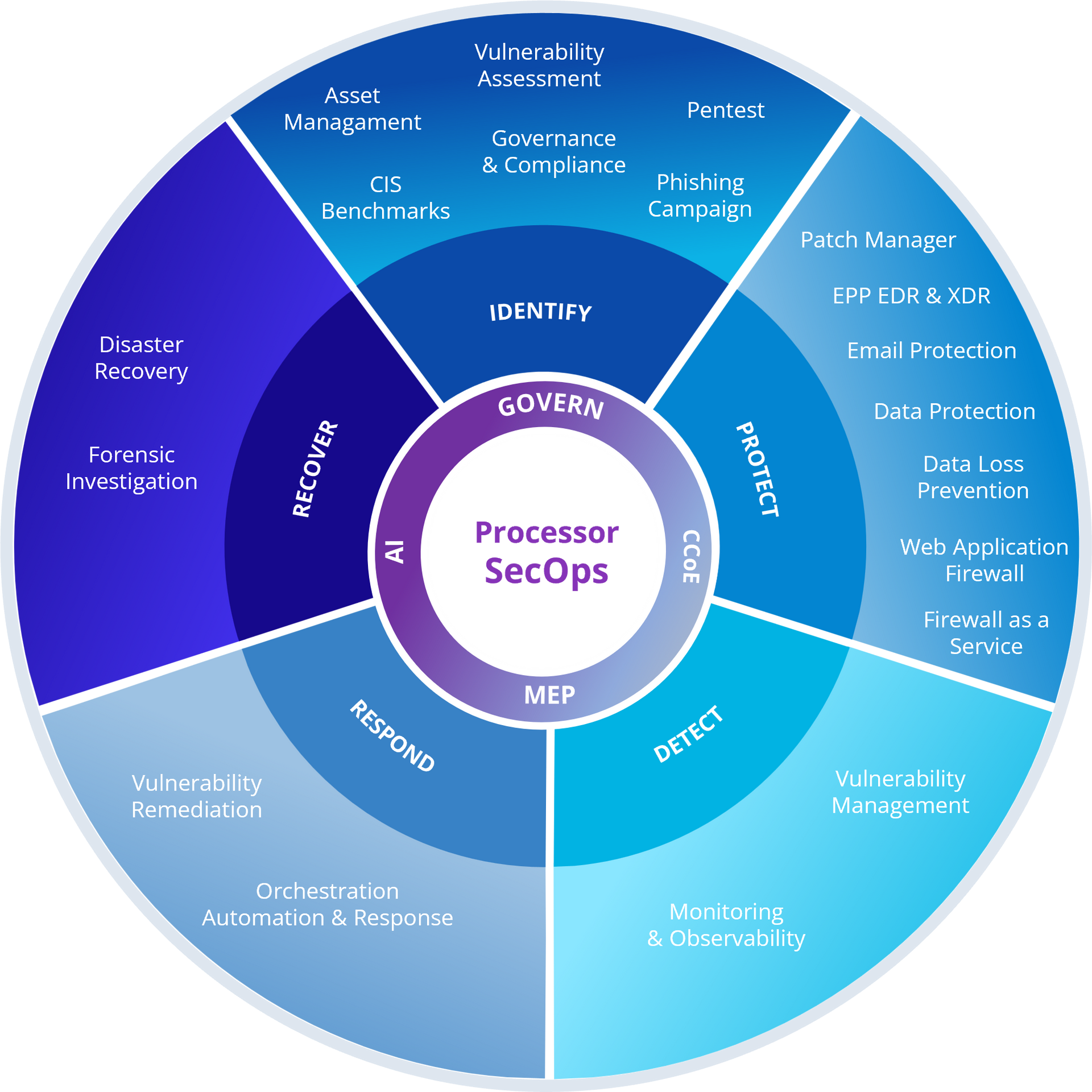

O Processor SecOps é um framework de cybersecurity que está alinhado aos padrões NIST e ao expertise do CCoE, harmoniza tecnologias de ponta com processos otimizados e especialização técnica.

Com uma estratégia proativa para identificação e detecção de ameaças, ela combina medidas avançadas de proteção, resposta ágil a incidentes, e uma infraestrutura robusta com governança abrangente, garantindo segurança para ambientes digitais dinâmicos.

Processor SecOps

Incorporando metodologias avançadas, soluções inovadoras, infraestrutura robusta e uma governança abrangente, Processor é a solução ideal para enfrentar os desafios de cibersegurança para ambientes digitais dinâmicos em um mundo hiper conectado e com constantes desafios.

SecOps | Identify

Obtenha uma visão completa dos seus ativos e dados. Nossos especialistas ajudam a mapear e gerenciar TI, identificando vulnerabilidades, simulando ameaças e promovendo conformidade, fortalecendo a segurança cibernética.

- Asset Managament

- Vulnerability Assessment

- Penetration Test

- CIS Benchmarks

- Governance & Compliance

- Phishing Campaign

SecOps | Protect

Implemente arquitetura e proteções apropriadas ao ambiente para promover a continuidade dos serviços. Protegendo a infraestrutura e os dados contra ameaças cibernéticas, mantendo a integridade, confidencialidade e a disponibilidade das informações.

- Patch Manager

- EDR & XDR

- Email Protection

- Data Protection

- Data Loss Prevention

- Web Application Firewall

- Firewall as a Service

SecOps | Detect

Monitoramento e observação dos ativos da organização em tempo real para identificar comportamentos anômalos e atividades suspeitas. Nossos especialistas realizam a gestão contínua de vulnerabilidades e a rápida detecção de incidentes, permitindo respostas imediatas e eficazes.

- Monitoring & Observability

- Vulnerability Management

SecOps | Respond

Ação imediata diante de incidentes de segurança, englobando desde a mitigação de vulnerabilidades até a resposta automatizada a ameaças cibernéticas. A combinação de processos eficazes e tecnologias avançadas com inteligência artificial, coordena respostas rápidas e precisas, promovendo a minimização de impactos e fortalecendo a postura de defesa cibernética da organização.

- Vulnerability Remediation

- Orchestration, Automation & Response

SecOps | Recover

Obtenha a continuidade dos negócios e a resiliência organizacional após incidentes de segurança. Nossa abordagem envolve a rápida restauração de operações críticas e a análise detalhada de incidentes para mitigar impactos futuros. A combinação de processos eficazes e tecnologias avançadas fortalece a capacidade de recuperação da organização, mantendo a estabilidade operacional e a integridade dos dados.

- Disaster Recovery

- Forensic Investigation

avaliação de riscos

Avaliação de riscos ao negócio, definição de prioridades para correções e criação de plano para demandas de segurança.

proteção de dados

Soluções para minimizar a superfície contra ataques cibernéticos e preservar a integridade dos dados, além de backups e planos de contingência contra desastres.

monitoramento

Segurança e monitoramento 7x24, retenção de logs para auditoria, eventos de segurança interno com avaliações globais de nível de ameaças externas.

busca de vulnerabilidades

Identificação de gaps de segurança, fragilidade em serviços publicados interna e externamente, emissão periódica de alertas.

detecção e resposta a incidentes

Resposta imediata a eventos de segurança, tratamento de crises, avaliação de ambientes em ataque ativo e preventivo, além de definição das ações de correção.

Análise de riscos e vulnerabilidades

Avaliação de riscos ao negócio, definição de prioridades para correções, criação e ajustes do plano de SecOps

Arquitetura de segurança

Desenvolvimento da arquitetura e políticas de segurança, definição de módulos do SecOps e tecnologias a serem utilizadas

Implantação e ajustes das políticas de segurança

Implantação dos módulos de SecOps, tecnologias e políticas de segurança planejadas

Monitoramento, resposta a incidentes e suporte

Ativação e gestão das soluções de monitoramento, resposta a ameaças e incidentes para sustentar os ambientes de segurança contratados

Conscientização e Checagem

Fomento de práticas que estimulem responsabilização e atenção a cibersegurança. Checagem de efetividade e boas práticas por parte dos usuários

Controle de Processos e Gestão de desempenho

Avaliação do ambiente e melhoria contínua, medição de nível de serviço, incidentes e visão geral das atividades em andamento de acordo com módulos do SecOps contratados

análise de risco

Avaliação de riscos ao negócio, definição de prioridades para correções e criação de plano para demandas de segurança

plano de arquitetura de segurança

Discussões técnica unindo conhecimento técnico e de negócio sobre o planejamento da política de segurança e objetivos

implantação das novas políticas de segurança

Implantação das tecnologia e políticas de segurança, de acordo com a arquitetura organizacional e objetivos traçados

operação e consumo

Sustentação e operação dos ambientes de segurança implantados deixando espaço para as equipes do clientes focarem em evolução dos ambientes e otimizações

controle de processos

Rotinas de verificação do ambiente de segurança, suas políticas e observações sobre melhoria continua

gestão de desempenho

Através do LiveCloud, o cliente controla os contratos, consumo e realiza a gestão de billing de cada ambiente até o nível de recurso

Disponibilizamos tudo em um formato integrado, através da nossa jornada de segurança

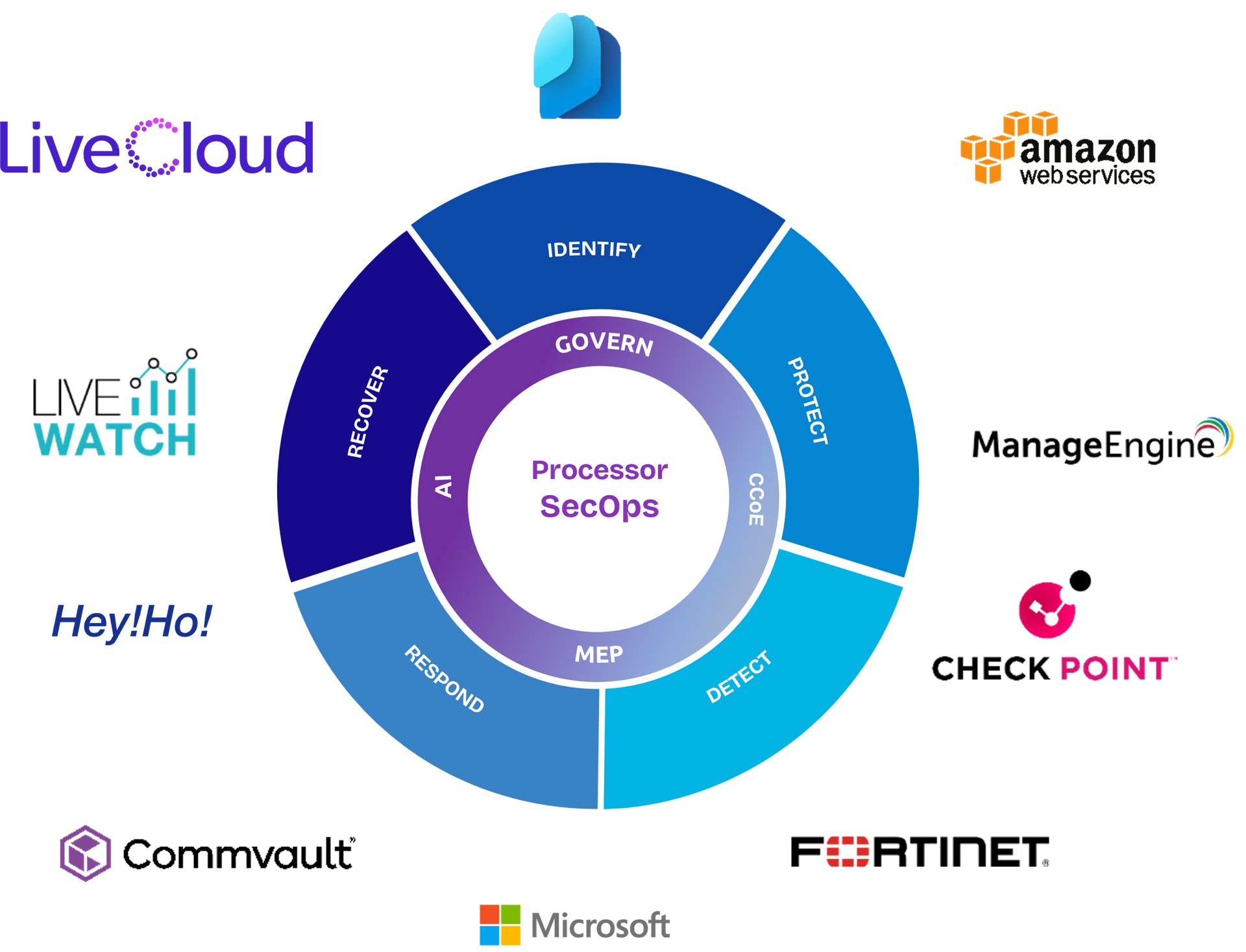

Principais tecnologias utilizadas em

Processor SecOps

Benefícios para nossos clientes

Alinhamento estratégico e mapeamento

Promove a coesão entre objetivos de segurança e negócios, mapeia o ambiente operacional e desenvolve uma arquitetura segura.

Resiliência e continuidade operacional

Fortalece contra ameaças na cadeia de suprimentos, promove a continuidade operacional pós-incidentes e realiza testes periódicos.

Cultura de segurança e conscientização

Promove uma cultura de segurança, realiza investigação forense de incidentes e gerencia acessos para proteção contra ameaças.

Gestão proativa de ameaças e risco

Oferece compreensão e ações proativas frente ao risco cibernético, identificando, avaliando e mitigando vulnerabilidades.

Eficiência operacional e governança

Melhora a eficácia dos controles de segurança, assegura supervisão e conformidade, realizando testes para identificar vulnerabilidades.

Detecção proativa e resposta rápida

Implementa soluções para prevenção e detecção proativa, identifica precocemente atividades suspeitas e reage rapidamente a incidentes.

Insights sobre segurança

A proteção de dados é um dos desafios mais críticos que as empresas e os indivíduos enfrentam hoje. O aumento da sofisticação e frequência dos ataques cibernéticos ressaltam a importância da implementação de medidas de proteção contra perda, interceptação criminosa e uso indevido de dados.

Pensando nisto, criamos alguns conteúdos para contribuir com sua visão sobre o tema, confira:

Quer saber mais?

Preencha o formulário que nossa equipe de especialistas entrará em contato:

SecOps

Retornaremos assim que possível.

Tente novamente mais tarde.